社内サーバーのセキュリティ対策は不可欠!安全性を高める方法を紹介

こんにちは。クラウドエース編集部です。

社内でサーバーを運用する際、そのセキュリティ対策は不可欠です。まずは、必須の 5 つの対策を確認しましょう。また、社内でサーバーを運用するよりも、クラウド サーバーに移行した方が、セキュリティ水準を高くできる場合があります。今回は、クラウド サーバーを導入するメリット・デメリット、その導入方法についても見ていきましょう。

情報漏えいを防ぐためにも社内サーバーのセキュリティに注意しよう

社内サーバーのセキュリティ対策を十分に行っていないと情報漏えいが発生するリスクが高まります。

情報漏えいが発生すると、関係者に被害を与え企業イメージが低下し、取引機会の損失になるだけでなく莫大な金額の損害賠償にもつながりかねません。

復旧作業や原因究明と解消、報告書類の作成などにも多くの時間を割くことになり、場合によっては業務やサービスが一時的に停止する事態にもなります。

サーバーのセキュリティ対策に注力し、これらのリスクを回避することが重要です。

セキュリティ対策の基本を紹介

サーバーのセキュリティ対策として、具体的には何をする必要があるのでしょうか。基本となる 5 つの対策を紹介します。

セキュリティパッチを適用して最新の状態にする

定期的に配信されるセキュリティ パッチや更新プログラムを適用することは、サーバーのセキュリティ対策の基本です。

セキュリティ パッチは、OS やアプリケーションに見つかったセキュリティ ホール(脆弱性)を修正するプログラムであり、適用しなければサイバー攻撃を受けるリスクを放置することになります。

OS やセキュリティ ソフトウェアを提供している会社によってリリースされるセキュリティ パッチを定期的に確認し、システムを常に最新の状態に維持することが大切です。

使っていないプログラムをアンインストールする

使っていないプログラムをアンインストール(削除)することも、サーバーのセキュリティ対策の重要なポイントです。

使用しないプログラムをサーバー内に保存したまま放置していると、その更新を忘れやすくなり、セキュリティ ホールが改善されずに放置されるリスクが高くなります。

不要なデータやプログラムは、できるだけ早くアンインストールすることが重要です。

アカウントを適切に管理する

サーバーにログインできる管理者・ユーザーのアカウントを適切に管理することも、基本的なセキュリティ対策の 1 つです。

信用できるユーザーだけに管理者権限を付与し、新人や外注スタッフにはアクセスできる範囲を制限するなど、「誰が、どこまでアクセスできるか」を適切に管理する必要があります。

退職者アカウントをログインできる状態のまま放置することがないよう、アカウントのリストを常に最新の状態にしておくことも重要です。

パスワードを適切に設定する

サーバーにログインするためのパスワードは、できるだけ長く設定することも、セキュリティ対策に不可欠な要素です。

これはブルート フォース アタック(総当たり攻撃)に代表される「パスワード解読を狙ったサイバー攻撃」に対応するために重要です。

パスワードを解読するには特殊なプログラムが用いられますが、パスワードが長くなるほど、そのプログラムが解読を終えるまでにかかる処理時間が長くなります。

パスワード解読までに「何十年」、「何百年」などの長い時間がかかるほどの長いパスワードを設定することで、セキュリティの強度を高められます。

以前は 8 文字でも強度が高いとされていましたが、コンピューターの処理能力の進化に伴って、パスワード解読にかかる時間がどんどん短くなっていることを考慮すべきです。

将来的にコンピューターの性能が進化し続けることを考慮して、できるだけ長いパスワードを設定しましょう。大小英数字を組み合わせて複雑にすることや、同じパスワードを使い回さないことも重要です。

定期的にログをチェックする

サーバーのログを定期的にチェックすることも、セキュリティ対策の一環です。

ログとは、サーバーへのアクセスや操作の履歴を記録したアクセスログや、サーバー内部で発生したエラーを記録したエラーログなどを指します。

ログの内容を常にチェックすることで、不正な操作やエラーの増加が発生していないか監視できます。サイバー攻撃を受けた可能性や、その予兆となる不正アクセスなどを調査するためにも、ログをチェックすることが重要です。

クラウドサーバーで分散するのもセキュリティ対策

クラウド サーバーを利用し、データを分散して保管することもセキュリティ確保に役立ちます。

クラウド サーバーとは、インターネット上に構築されたサーバー環境を利用するサービスです。クラウド サーバーでは分散の技術によって保存データが暗号化されるため、セキュリティ レベルが向上します。

分散とは「秘密分散」とも呼ばれ、データを複数のパーツに分解し、それぞれを別々の場所に保存する技術です。こうすることで、仮に 1 つのパーツが盗まれても、データとして分解されていて解読できないため、情報を盗み取られる不安が解消できます。

分散してデータを保存することは、データのバックアップとしても有効です。災害やサーバー障害によってデータが失われても、分散保存したデータを利用すれば復元できます。

セキュリティ重視でサーバーを選ぶならGoogle Cloud

高いセキュリティ機能を備えたクラウド サーバーとして、Google Cloud™ はおすすめできるサービスです。その特徴やメリットを解説します。

Google Cloudならセキュリティが万全

Google Cloud では、Google 社が自社のサービスで使用している高度なセキュリティ技術を利用できます。

保存されたデータは高度な技術で分散され、暗号化される設計です。分散されたデータを解読するための「暗号鍵」が使い回されることがないため、仮に暗号鍵が漏えいしても、被害を最小限に抑えられます。

Google Cloud では他にも多くの最新技術が採用されており、高度なセキュリティ環境が構築されています。

導入が容易でコストも削減できる

クラウド サーバーは、初期費用や設備投資が不要で、導入・移行しやすいこともメリットです。

ランニング コストについても、サーバー管理の手間や人件費を大幅に削減でき、コストカットが期待できます。

利用条件にもよりますが、Google Cloud は料金が低く設定されていて、他のクラウド サーバーよりも費用を安くできることが多くあります。

最先端技術も利用可能

Google Cloud では Google 社の最先端技術を利用できます。

Google™ 検索や YouTube™ などの世界的なサービスと同じ高性能なインフラを利用できることは Google Cloud の強みです。

ビッグデータや機械学習など、Google 社の最先端技術を、自社の Web サービスやアプリケーション開発に活用できます。

ユーザー側で対策するべきセキュリティのチェック項目

Google Cloud は高いセキュリティを備えたサービスですが、ユーザー側として対策すべきこともあります。ユーザーの責任で対策するべき 3 つのセキュリティ項目を確認しておきましょう。

通信データを暗号化する

ユーザーは「転送データの暗号化」について注意する必要があります。Google Cloud はインターネット上に構築された環境を利用するため、転送データの暗号化は必須項目です。

転送データの暗号化とは、サーバー上に送信したり、サーバーから受信したりするデータを暗号化し、不正なユーザーが解読できなくする技術です。転送の途中でデータを盗まれても、暗号を解読するための鍵がなければ解読できないため、情報漏えいの防止に役立ちます。

Google Cloud ではデフォルトで転送データの暗号化が実装されていますが、「暗号化するかどうかを選べる部分」もあるため、どこまで暗号化されているかを把握しながら使いましょう。

暗号化の詳細については、Google Cloud の公式ヘルプで公開されています。

プログラムのセキュリティ対策を最適化する

ユーザーはサーバー上で動作させるプログラムやアプリケーションのセキュリティ対策を管理する責任があります。

ハードウェアの管理は Google 社が行いますが、プログラムの管理は基本的にユーザーの管轄です。デフォルトで提供されているセキュリティ対策も多くありますが、ユーザー側に任されている部分もあるため、良く確認しましょう。

例えばプログラムの脆弱性を狙ったサイバー攻撃に対するセキュリティ対策として WAF を導入するかどうかは、ユーザーが選択できます。

WAF とは、Web アプリケーションや Web サイトの脆弱性を保護するためのファイアウォールです。社内サーバー用に利用している WAF をそのまま移行できることもありますが、Google Cloud では「Armor」という高性能な WAF を提供しているので、利用を検討してみましょう。

アクセス権限を適切に制御する

アクセス権限の管理もユーザーの責任です。

高度なセキュリティ機能があっても、アプリケーションの管理画面にアクセスされてしまえば、多くの情報を抜き取られる可能性があります。正式にアクセス権限を付与したユーザーがミスをして、情報漏えいに至るというリスクも十分に考慮しておきましょう。

各ユーザーのアクセス権限を適切に制御し、「どこまでアクセスできるか」を管理することが重要です。

重要なファイルにアクセスできる「管理者権限」を付与するユーザーを厳選し、信頼性の低いユーザーには限定的なアクセス権限だけを付与することで、セキュリティの強度を高くできます。

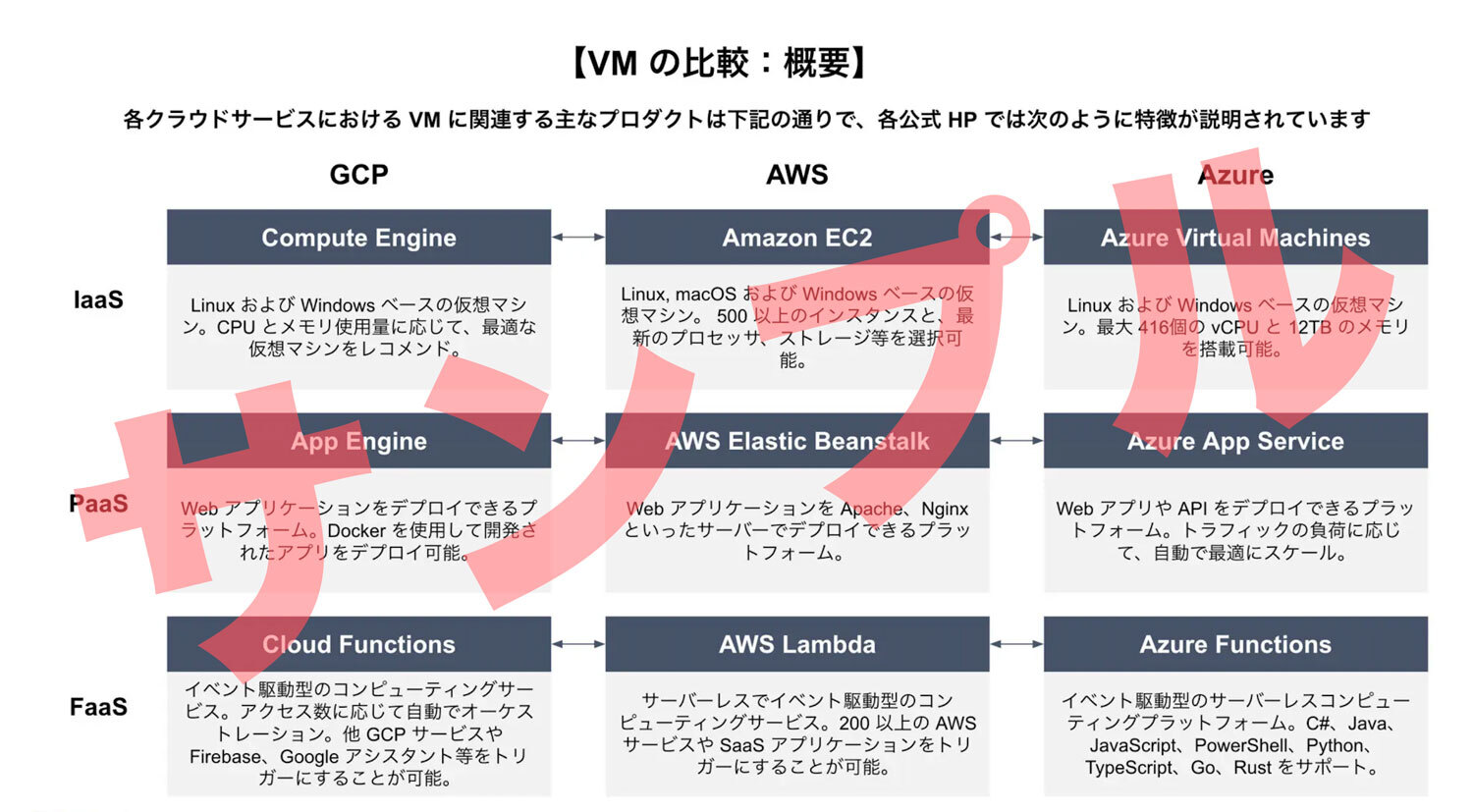

3大クラウドを徹底比較

GCP・AWS・Azure 3大クラウドサービス比較表では、今回ご紹介したセキュリティをはじめとする、各社クラウドのあらゆるサービスや料金等の比較を網羅的に行なっております。よりクラウドサービスを体型的にご理解いただける内容となっておりますのでこちらもぜひお読みください。

Google Cloudの新規導入ならクラウドエース!

Google Cloud の導入をご検討中なら、クラウドエースにお任せください。どのようなサービスをご提供できるのか、3 つのポイントを紹介します。

400社以上の導入実績があって安心

クラウドエースは Google Cloud の認定プレミア パートナーとして、400 社を超える企業様に導入サポートをしてきた実績があります。

総合支援サービス「カスタマー サービス」では、Google Cloud 導入で分からないことの質問への回答や、アドバイスをご提供。Google Cloud の認定トレーニングも定期的に開催し、多くの企業様の担当者・エンジニア様のスキルアップをお手伝いしてきました。

豊富な実績と、高度な専門知識に基づく、安心のサービスをご提供いたします。

Google Cloud認定エンジニアがトータルサポート

クラウドエースでは、100 名を超える Google Cloud 認定資格の保持者が在籍しています。

Google Cloud 認定資格とは、Google 社が開催する試験に合格することで取得できる公式の資格です。クラウドエースには、以下の資格を保有するスタッフが在籍しています。

- Cloud Engineer:基礎となる認定資格

- Cloud Architect:クラウド アーキテクチャの設計、開発、管理のスキル

- Cloud Developer:アプリケーション開発のスキル

- Data Engineer:機械学習、データを収集などのスキル

- Cloud Network Engineer:ネットワーク設計のスキル

- Cloud Security Engineer:セキュリティ設計、管理のスキル

セキュリティ設計の分野についても、認定資格に裏付けられた高い技術を備えたエンジニアによるサポートをご提供。Google Cloud を利用した安全な環境の構築をお手伝いいたします。

高セキュアなサーバーをならクラウドエースにお任せ

社内サーバーのセキュリティ対策を万全にするには、高い技術力と専門知識が求められます。Google Cloud を導入することで、その手間を効率化することが可能です。Google 社の最新技術を利用した高いセキュリティ環境を確保できるというメリットもあります。Google Cloud の導入をご検討の際には、認定プレミア パートナーのクラウドエースにご相談ください。

※ Google Cloud、Google、および、YouTube は Google LLC の商標です。

参考URL

https://www.dot-plus.com/cybersecurity/2237/

https://tutorialcrawler.com/centos-rhel/centos-8%E3%81%AB%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3%E3%82%A2%E3%83%83%E3%83%97%E3%83%87%E3%83%BC%E3%83%88%E3%82%92%E3%82%A4%E3%83%B3%E3%82%B9%E3%83%88%E3%83%BC%E3%83%AB%E3%81%99/

https://keepmealive.jp/8letters-danger/

https://www.ipa.go.jp/security/vuln/iLogScanner/

https://it-trend.jp/data-backup/article/currentevent2

https://cloud.google.com/security

https://cloud-ace.jp/column/detail23/

https://cloud-ace.jp/gcp-merit/

https://cloud.google.com/security/encryption-in-transit

https://cloud-ace.jp/reason_cloudace/

https://cloud-ace.jp/service/support/

https://www.shadan-kun.com/blog/measure/2518/

https://www.ivanti.co.jp/blog/what-are-the-security-measures-for-servers

https://cloud-ace.jp/column/detail169/

https://cloud-ace.jp/