Cloud OnAir 第9回 ~Google Cloud Platform のセキュリティについて~速報まとめ

こんにちは。クラウドエース編集部の高木です。

2017年10月5日より、【隔週木曜 18:00~18:45】に、Google社のエンジニアが、Google Cloud Platformの製品、サービスや導入事例等について解説する番組が始まっています。

ユーザー参加型の生放送番組となっており、視聴者からのリアルタイムQ&Aも受け付けています!

この記事では、動画を見逃した方や、見る時間が無い方向けに、要点をかい摘まんで、クイックに紹介したいと思います。

今回は、Googleのセキュリティへの取り組みや、取り入れているセキュリティ技術に関するお話です。

Google Cloud Platformの強力なセキュリティについて、具体的な構成要素を網羅的に(全て!ということで)語ります。

後半、テクニカルターム(専門用語)が多数登場しますが、お手元のブラウザのWeb検索機能等もご活用の上、お付き合いください。

講師は、Google Cloud カスタマーエンジニアの水江 伸久さんです。

今回のテーマ: クラウド移行でここは外せない絶対条件、Google Cloud Platform のセキュリティについて全て話します!

クラウドを利用するにあたって心配になるのが、セキュリティ面です。

最近の日本のセキュリティの話題では、内閣府主導で各サービス提供事業者だけでなく、国民一人一人の意識を高めよう、という取り組みである、「サイバーセキュリティ月間」が今年の2月から始まりました。

これに絡み、GCPのセキュリティがいかに堅固なものであるかについて、各構成要素について説明していきます。

アジェンダ

Googleのセキュリティに対する取り組み、技術に関して3つのポイントがあります。

- インターネットの安全性

- セキュリティモデル

- 独自設計のインフラ

- まとめ

インターネットの安全性

安全なインターネット

Googleが取り組む、インターネットの安全性に関するお話です。

- Googleは、ウェブサイトをHTTPSにするよう推奨、HTTPを減らす取り組み

- 今年話題になった、「Spectre」と「Meltdown」への対策

- 誰にとっても安全なインターネットを実現するための取り組み

の3つの内容を紹介しました。

まず始めに、Googleが2018年7月リリース予定の、HTTPS非対応(HTTP提供)サイトを減らす取り組みに関して紹介しました。

- Googleでは、ウェブサイトを閲覧する際の通信を暗号化する、HTTPSを推奨している

- Chromeの利用者数Top10の国の中で、HTTPS経由で読み込まれたページの割合が日本は最下位

- 今後はChromeでHTTPサイトを閲覧する際に警告文を表示する予定

次のスライドが、Chrome使用上位10ヶ国とHTTPS経由で読み込まれたページの割合です。

誰にとっても安全なインターネットを実現する

誰が使っても安全なインターネット環境の実現を目標にしている

今年大きく取り上げられたCPUバグに関する取り組みの例を挙げました。

- Spectre

- Meltdown

今年IT業界を騒がせた重大なCPUバグに関するニュースですが、Googleは昨年の時点で各ベンダーに対して報告をしており、事前に独自に対策を済ませていました。

Project Zero

Googleには、Project Zeroというセキュリティ専門チームが存在します。

「Spectre」や「Meltdown」を発見したのもこのチームです。

- ゼロデイ攻撃に対して、対策をしているチーム

- ゼロデイ攻撃とは、脆弱性が公開されてすぐの、まだ対策が行われていない状態で、その脆弱性をついた攻撃をすること

- Project Zeroでは、いち早く見つけて対策を講じることを目標にしている。

セキュリティのイノベーション

Googleは昔からセキュリティに関する取り組みを行なっています。

スライドは、Googleが開発したセキュリティの取り組みや技術を時系列で示しています。

セキュリティモデル

従来のセキュリティモデルと今日のセキュリティモデル

ここでは

- 従来のセキュリティモデルを「西洋のお城」

- 今日のセキュリティモデルを「銀行」

と例えて紹介がされました。

従来のセキュリティモデルは、「外から攻めてくる敵」に対しては強いものでした。

- エンドポイント防御

- DDoS制御M

- IDS/IPS

- Firewall

しかし、一度内部に入ってしまえば機密エリアにも自由に出入りできてしまうなど、下記の点において明確な弱点が残っています。

- 信頼できないユーザ

- 内部からの自由なアクセス

- 機密データの保存場所が不明確

- 暗号鍵の内部管理

今日のセキュリティモデルでは、ユーザアクセス権階層により「必要な人が必要な領域だけにアクセスできる」など、下記の手法により従来と比較してセキュリティが向上しました。

- ネットワークセグメンテーション

- ユーザアクセス権階層

- ポリシーの中央管理

- データ保存時の暗号化

- データの漏えい防止

- 安全なコードのデプロイ

責任共有モデル

ここでは「クラウドセキュリティの責任は、お客様と Google で共有する」と紹介されました。

利用形態(IaaS/PaaS/SaaS)によってクラウドセキュリティの責任の範囲が変わってきます。

- 「お客様はアプリケーションを保護」

- IaaSの場合

- コンテンツ

- アクセスポリティ

- 利用

- デプロイ

- etc…

- IaaSの場合

- 「Google はインフラを保護」

- IaaSの場合

- 監査ログ

- ネットワーク

- ストレージ+暗号化

- 安全なカーネルとIPC

- ブート

- ハードウェア

- IaaSの場合

また、GCPでは徹底的な防御がデフォルトでONとなっており、すぐにこのセキュリティの恩恵を受けることができます。

境界ネットワーク

- Googleの Load Balancing L3/L4 DDoS 防御機能がデフォルトでビルトイン

- アプリケーションレイヤーでは、サードパーティ製の DDoS 防御も選択できる

第三者機関による認証

Google は様々な第三者機関の認証を取得していることが紹介されました。

Google Cloud と一般データ保護規則

この中でヨーロッパでのビジネスに大きく関わってくる、GDPR(General Data Protection Regulation)に対する取り組みが一部紹介されました。

GDPR を反映するよう規約を更新し、GDPR 施行までに余裕を持って公開済み。

取り組みの詳細については下記URLを確認できます。

[一般データ保護規則(GDPR)]

https://www.google.com/intl/ja/cloud/security/gdpr/

独自設計のインフラ

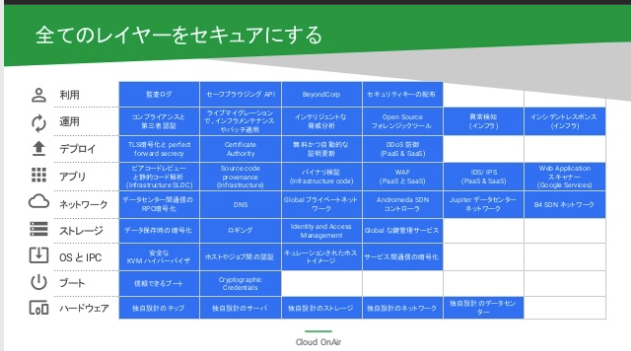

全てのレイヤー(層)をセキュアにする

専用のハードウェア

- 構成要素の全てをフルスタックでGoogleが設計・製造

※一部、一般ベンダーの装置を利用している箇所もあります。 - 中間ベンダーの介在を排除することで、リスクを排除。

利用 > 運用 > アプリケーション > OS > ブート > ハードウェア … 全ての階層を包括的に管理しています。

最上位のレイヤー「ユーザーによる利用」

- 「責任共有モデル」の項でも語られた通り、

- インフラのセキュリティについては、Googleが保証

- アプリケーションのセキュリティについては、ユーザーが保証

- そのための補助ツールとして、例えばセキュリティスキャナツールを提供しています。

- ユーザーがセキュリティを保証しやすくなるよう取り組んでいます。

- 繰り返しになりますが、OS・ミドルウェア以上のセキュリティ確保にはユーザー側の意識が大切です。

最先端のテクノロジー

6つのポイントを掻い摘んで説明しました。

- チップセット(後述)

独自に設計・製造。 - ハードニングされたOS

- コンテナ環境

- Borg(ボーグ)によるワークロード管理(後述)

- デフォルト暗号化(後述)

全てを暗号化。競合はオプション提供だが、Googleはデフォルト提供です。 - ソフトウェア定義のネットワーク (software defined network: SDN 後述)

Borg(ボーグ)によるワークロード管理

- Borg: Google検索など、Googleが提供する世界規模の膨大な負荷を分散処理するための仕組みです。

- Borgの上で各種サービスが稼動しています。

- リクエストをさばくにはどうするか。→コンテナ化しよう。→コンテナを管理する仕組みが必要。→Borgの開発へ。

- コンテナ管理システムとして一般に公開した「Kubernetes」の元となったシステムです。

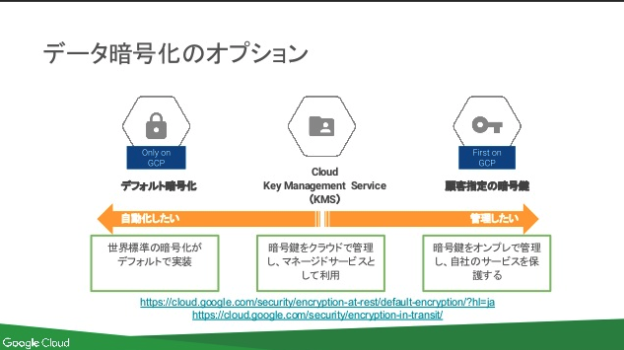

データ暗号化のオプション

- データの暗号化・復元には暗号鍵が必要。

- 暗号鍵をどこで管理するかの3つの選択肢

- オンプレミス サーバ環境

- KMSサービス(後述)

- Googleのデフォルト暗号化機能

- KMSサービスは、顧客の指定した暗号鍵をデータ暗号化に用いることで、鍵管理の利便性・完全性と運用上の問題を解決しています。

独自開発チップ「Titan(タイタン)」によるboot前セキュリティの確保

- Googleのサーバ上でOSが稼動し始める時、ハードウェアに書き込まれた「ファームウェア」が動作します。

- 「Zero Trust」の考え方に基き、このファームウェアについても改竄を疑い、検知するためのチップがTitanです。

さすがにTitan自体は信用しないといけないけれど。 - Titanは外販はしていません。

Titanを搭載したサーバを多数生産し、自社で運用しているGoogleは、実は、世界有数のサーバマシン製造業者でもあったり…

独自ソフトウェアによるネットワーク(SDN)の実現

- コアスイッチ「Jupiter」

- データセンター間接続「B4」

- データセンター・インターネット間接続「Espresso」

- デフォルトで提供される、リージョン跨ぎのプライベート通信

競合クラウドベンダでは実現にVPNの構築が必要であったりするところを、最初から実現してます

Q&A

今回はQ&Aのご紹介はありませんでした。

まとめ

今回は、Googleのセキュリティへの取り組みや、取り入れているセキュリティ技術に関するお話をしました。

Google Cloud Platformの強力なセキュリティについて、具体的な構成や取り組みがお分りいただけたのではないでしょうか。

最後にひとこと

いかがでしたでしょうか。

オンプレミス環境では実現できなかった、セキュリティ技術や取り組みにより、クラウド環境でも安心してご利用できることがおわかりいただけたかと思います。

次回の放送は、「アプリケーションにフォーカス!ビジネスに直結する開発の極意をご紹介します。」です!

岩成 祐樹さんが講師を担当します!!

今回の内容にそって、実際にどうGCPを利用していくか、トレーニング形式で行なっていきます。

リアルタイムに講師への質問投稿もできる、生放送視聴については、下記URLから、是非!お申し込みください。

https://cloudplatformonline.com/onair-japan.html

参考リンク

YouTube視聴

Cloud OnAirの放送は、今回分含め、バックナンバーも全てYouTubeで視聴できます。

スライドと合わせて進行する解説を、是非ご覧ください!

YouTube URL:https://www.youtube.com/watch?v=akdxofQGOBE

SlideShare

今回の動画で説明に使用されたスライドについても、SlideShareでいつでも閲覧可能です。

登場した用語について振り返りたい、用語同士の関係性を確認したい等、大変参考になります!

スライドURL:https://www.slideshare.net/GoogleCloudPlatformJP/cloud-onair-google-cloud-platform-2018222

それでは、次回も3/8(木) 18:00にお会いしましょう。